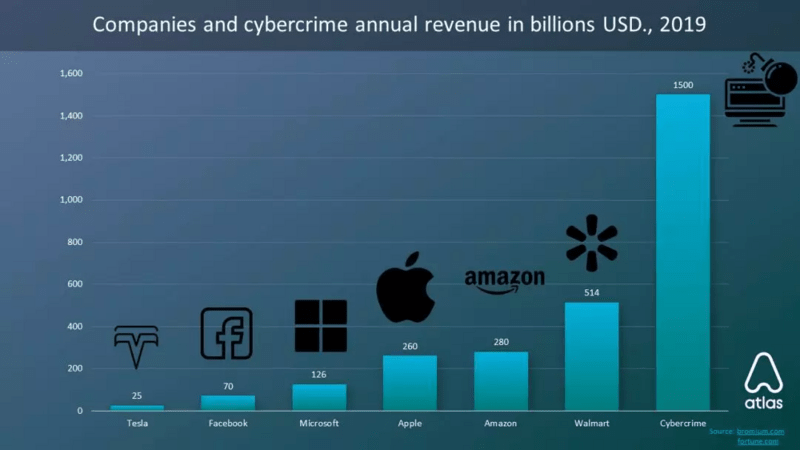

你敢信么?网络犯罪分子每年赚 1.5 万亿美元,是微软年收入的十倍...

根据国外企业 Atlas 的一项新研究,网络犯罪每年的总收入为 1.5 万亿美元。如图所示,是沃尔玛收入的 3 倍、微软的 10 倍、特斯拉的 60 倍...

可见,最挣钱的办法果然都写在了刑法里...

根据 Atlas 首席运营官 Rachel Welch 表示:“考虑到所有因素,进入成本相对较低,利润超过传统犯罪,因此网络犯罪是大多数犯罪分子的诱人选择。因此,我们可以预期,网络犯罪案件将在 2020 年达到新的高度。” 。

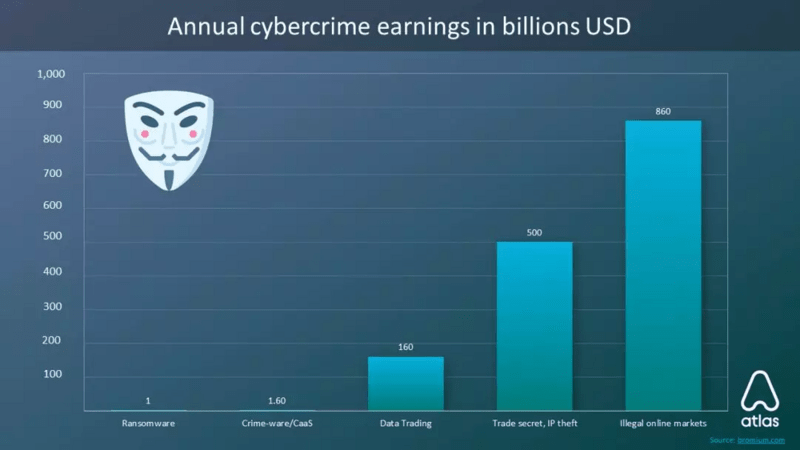

网络犯罪的五大“门派”

报告经过数据清洗和分层后,为了进一步画出精准的画像,将网络犯罪业务细分为五个不同的类型:

1. 勒索软件

数据显示,勒索软件每年为黑客带来至少 10 亿美元的收入。具体的形式就是黑客通过勒索软件将受害者锁定在其设备或文件之外。如果想要恢复访问或者使用权限,就要支付相应的金额。

2. 犯罪软件/犯罪即服务(Caas)

授人以鱼不如授人以渔,黑客也深谙其道。据数据显示,黑客每年通过售卖犯罪软件或者提供犯罪服务可以赚取 16 亿美元。并且服务可以根据你的需求进行定制化,比如银行木马、DDoS 攻击或者通过电子邮件进行网络钓鱼。

3. 数据交易

数据交易是我们最常见的黑客行为了。比如前不久微博事件就是一个典型的暗网数据交易。暗网上有大量的数据资料,从银行卡信息到生份证、生日、家庭住址,每年通过数据交易黑客能获得 1600 亿美元。

4. 商业秘密/IP 盗窃

这类型的网络犯罪背后一般都是黑客来服务“大客户”。网络罪犯通过窃取商业机密或者一些企业的核心资料,出售或者提供给具有竞争的企业与公司。最近沸沸扬扬的国家网络战争,就提及了包含军事技术、再生能源创新等领域的网络安防事件。

5. 违禁物品交易

如前文所说,暗网上似乎什么都有...包含各种违禁品、违规品,因为这个属性所以交易的金额也都难以想象,根据报告中的数据显示,每年通过违规物品交易获得的佣金能达到 1860 亿美元。

对于这份数据报告,网络安全公司 IntSights 的首席安全官 Etay Maor 对其中的数据提出了质疑,比如很难界定“网络犯罪”的范围,也就难以计算不同犯罪行为的实际收入。比如在暗网上卖违规品,算网络犯罪么?

计算网络犯罪收益的另一个复杂方面,是有很多收益都是以加密货币积累和持有的,就价值而言,波动很大。

根据 Maor 的说法,3 月 9 日,因为投资者对 COVID-19 的担心以及石油价格战的担心,让加密货币市场损失超过了 260 亿美元,仅比特币在一天之内就损失了其价值的 10%,其他加密货币(如 XRP)以及 BitcoinCash 和以太坊也遭受了巨大损失。

“基于犯罪论坛上的地下讨论,IntSights 研究人员预测了两种结果:犯罪商品和服务的贸易暂时放缓(包括被盗的信用卡和凭证),以及在成本较低的情况下购买加密货币的数量增加。

“数字硬币很可能会在世界上较稳定的地区发生,犯罪分子已在这些地区投资了本币和实物。” Maor 在最近的一份报告中写道。

“世界上较贫穷的地区将面临更大的网络犯罪动荡和放缓,因为威胁行为者对区域货币的投资减少了。拉丁美洲是该地区可能会出现暂时性放缓的典型例子。”

来自 Atlas 的研究人员研究了被起诉的网络犯罪分子的数据,发现根据身份,攻击等级和攻击的复杂性,收入的差异很大。一些初阶的网络犯罪分子每年可以赚取大约 45,000 美元,而有的网络犯罪分子可以赚取超过 200 万美元。

网络犯罪集团使用先进的商业模式

在很多人的概念当中,黑客的形象就是在小黑屋里穿着帽衫的一个背影。但实际上,黑客行业也在不断的发展,从单兵作战到小作坊,再到网络犯罪集团,已经逐渐的「正规化」。有的犯罪集团已经有了明确的分工,甚至还有专门负责公关的员工,来打造品牌形象,营造良好的业界声誉。根据资料显示,一般规格的犯罪成员主要包含以下几类员工:

1. 团队负责人

可能是集团的领导或者领导的代理人,一般用来协调团队成员或者负责跟踪项目的进度、发布相关任务等。

2. 开发者

懂技术的人是必不可少的。根据组织的需要,专门负责技术开发的人会根据现有的恶意软件进行定制化修改或者研发新形势的软件。

3. 呼叫中心员工

这可能是团队中挣得最少的成员了,但也是犯罪行为最重要的执行者。一般负责在目标用户的计算机上安装恶意软件或者一些其他的“体力活”。

4. 入侵专家

入侵专家和开发者属于相互配合最紧密的成员,他们在网络上寻找各种漏洞或者机会,然后给开发人员提需求。在互联网公司,这角色可能就是一个产品经理?

5. 数据挖掘者

数据挖掘者就是系统化数据的人。随着大数据时代的到来,收集到的数据有很多不必要或者没价值的信息,单纯的收集已经没有什么意义了。这就需要对数据进行过滤、分析,来提供最终的数据集或者分析报告。

6. 金钱专家

这个角色类似于销售和财务。主要工作是将被盗的数据变成金钱或其他资产,联系客户、维系客户关系,从而创造营收。

根据统计,一个训练有素的犯罪集团,人均收入比传统的工作室来说要高出 10% - 15%。但根据分工不同,集团中不同工种的工资也有着较大的差异。

重新思考网络安全文化

现在我们谈论的网络安全,和几年前的都完全不一样了。随着大数据、机器学习、人工智能技术的快速发展,这些技术很快也被用于网络安全中,自动化开始成为技术现实并扩展到越来越多的安全行动领域。

而随之而来的,安全专家也在努力地进行着研究。威胁情报技术、基于终端的检测技术(EDR)、基于流量的检测技术(NDR)以及安全自动化(SOAR)等技术不断涌现,人们对这些技术寄予厚望,希望利用这些技术把该死的威胁找出来。

人工智能和自动化的出现,可以通过自动执行繁琐的任务来帮助组织应对人才短缺的问题。我们将看到更多使用人工智能自动化从不同安全产品中提取数据,并将它们汇聚整合到一个易于阅读的视窗中的解决方案。

这些解决方案为安全分析人员节省了手动进出不同控制台,关联数据以及复制和粘贴所需内容的时间,精力。这些技术的确发挥了非常重要的作用,使得检测能力大幅度提升。

但无论这些技术怎么发展,有一个问题始终都没有得到很好的解决:误报率。频繁的误报带来大量的告警,这些告警中是否隐藏着真正的威胁,还需要大量、专业的工程师去分析,人的因素始终非常关键。

RSA 主席 Rohit Ghai 在全球信息安全大会 RSAC 2020 上提出了「human element(人的因素)」这一主题词,并表示如果不重新思考网络安全文化,不像关注技术那样关注人,我们最终是无法战胜网络威胁的。

Rohit Ghai 认为,人工智能显著提高了攻击者和防御者的手段,将在网络安全领域发挥巨大作用,但人类活动仍将是威胁行动成功与否的关键。

换句话来理解,就是我们要从人工智能时代回归到「人+机器」的「人工」智能时代。

安全的本质是人与人的对抗,而人永远是凌驾于技术之上的。

在技术作为工具不断创新升级的过程中,如何真正发挥人的优势,如何真正理解人的威胁,是我们要认真思考和解决的问题。

从全球信息安全大会的主题变化来看,2017 年的主题是「人是安全的尺度」,2020 年的主题为「Human Element(人的要素)」。

网络安全领域,对于「人」的讨论从未停止。

参考资料:

《Cybercrime annual revenue is 3 times bigger than Walmart’s》:

https://atlasvpn.com/blog/cyb...

《Cybercriminals raking in $1.5 trillion every year》:

https://www.techrepublic.com/...