什麽是IPsec VPN | IPsec如何工作 | IPsec VS. SSL

IPsec (互聯網協議安全)已經在GoodAccess等VPN服務中贏得了巨大的人氣。那麼,讓我們來解釋IPsec VPN是如何工作的,以及是什麼功能使它如此受歡迎。

在我們深入探討技術之前,重要的是要注意IPsec有相當長的歷史。它與互聯網的起源相互關聯,是90年代早期努力開發ip層加密方法的結果。

作爲一個有持續發展支持的開放協議,IPsec多年來已經證明瞭自己的品質,即使出現了像Wireguard這樣的挑戰者,IPsec仍然和OpenVPN一起保持著使用最廣泛的VPN協議的地位。

目錄

- 什麼是IPsec?

- IPsec使用哪些協議?

- 隧道vs IPsec的傳輸模式

- 什麼是IPsec VPN

- IPsec VPN vs SSL VPN。選擇哪一個?

- 總結

什麼是IPsec?

互聯網協定安全(IPsec)是一個網路協定套件,它使兩個設備之間通過IP網路進行安全通信,目前主要用於公共互聯網。 它是一個網路協定套件,可以確保數據包加密和源認證。

IPsec完全適合於確保IP網路通信的隱私,因此它經常被IPsec VPN工具用來建立VPN連接。 今天,IPsec被認為是一種安全標準,因為它使用了強大的(未破解的)密碼和演算法、TLS認證、MitM保護、完美前向保密等,用於各種應用,如:

· 確保私人網路通信的安全;

· 保護網路流量不被窺探或截獲;

· 確保IP數據包的完整性;

它被廣泛採用,並有持續的開發工作。很多路由器至少有一些IPsec的實現,大多數操作系統也是如此(或者有特定操作系統的用戶端)。

IPsec使用什麼協定?

重要的是要明白,IPsec不是一個單一的協定。它使用一組認證和加密協議來執行特定任務。讓我們檢查一下最重要的協定。

安全認證頭(AH)--它只用於數據包認證(來源、完整性),不用於加密。認證頭對數據包進行封裝,通過MD5/SHAxxx確保數據包的完整性,然後將數據發送到目標路由器。一旦被目標路由器收到,數據包將被解封裝,並檢查是否有潛在的完整性違反。在這個過程中沒有有效載荷加密,這限制了該協定的使用。AH通常在IPsec傳輸模式下使用(見下文)。

封裝安全有效載荷(ESP)--與安全認證頭類似,ESP是IPsec協定套件的一部分,負責數據完整性(僅針對有效載荷),另外還負責有效載荷加密。ESP數據包的IP頭沒有被加密,其完整性也沒有受到保護,因此它可以在傳輸過程中被改變,這樣就可以成功穿越NAT。ESP通常在隧道模式下使用。

互聯網安全協會和金鑰管理協定(ISAKMP) -- ISAKMP是一個用於建立安全協會(SA)的協定。這個程式包括兩個步驟。第一階段建立IKE SA隧道,這是一個用於密鑰交換的雙向管理隧道。一旦通信建立,在第二階段建立用於安全數據傳輸的IPSEC SA通道。這個單向IPsec VPN隧道的屬性,如將使用哪種密碼、方法或密鑰,是由兩個主機預先商定的(在IPsec VPN的情況下,這是閘道和計算機之間的連接)。對於第二階段的每個IPsec VPN隧道,必須建立兩個單獨的IPSEC SA,一個用於IN,另一個用於OUT。最常用的ISAKMP配置是手動(預共用密鑰,PSK)和動態(IKEv1, IKEv2)。

IPsec的隧道模式 VS. IPsec的傳輸模式

有兩種模式可以配置IPsec的運行:

IPsec隧道模式對整個資料包進行加密和認證。該資料包被封裝成另一個資料包,因此它有資格改變IP頭。這種程式意味著有可能改變路由、NAT穿越和成功地將資料從路由器後面的電腦通過公共互聯網傳輸到目的地(如不同路由器後面的另一台電腦)。IPsec VPN隧道能夠創建虛擬私人網路絡(包括網站到網站的VPN和遠端存取VPN),其使用頻率遠遠高於過境模式。在IPsec VPN用戶端中,隧道模式被作為預設選項使用。

IPsec傳輸模式只對資料包有效載荷進行加密。IP頭是不能改變的,所以不可能改變路由。這一限制決定了IPsec傳輸模式只能用於端對端通信(兩端必須互相看到,即它可以用於已經建立的GRE隧道內的加密)。

什麼是IPsec VPN

VPN(虛擬私人網路絡)確保在公共網路(如互聯網)上進行安全的私人通信。VPN是每個負責任的管理員的常用工具。在遠端工作、分散式IT資產和無處不在的連接時代,VPN是訪問檔、應用程式和其他資源的方式,否則只能從本地網路訪問(見我們之前關於商業雲VPN如何工作的文章)。它還允許從不受保護的公共網路(咖啡館、機場和一般從受保護的公司周邊以外的任何地方)安全連接。

VPN使用各種安全協定或規則,對設備間的資料進行加密,確保資料的完整性和對發送者/接收者的認證。

IPsec VPN是一種使用IPsec協議套件的VPN,通過公共互聯網建立和維護設備、應用程式或網路之間的通信隱私。IPsec VPN使用一種稱為 "隧道 "的技術,對設備和VPN伺服器之間發送的資料進行加密。資料首先被封裝在一個IPsec資料包中,然後用一個密碼進行加密。然後,加密的資料包通過互聯網被發送到VPN伺服器,在那裡被解密並轉發到目的地。

IPsec VPN被廣泛使用的原因有以下幾個方面:

· 高速度

· 非常強大的密碼器

· 建立連接的速度高

· 被作業系統、路由器和其他網路設備廣泛採用

當然,並非所有VPN都使用IPsec。有其他選擇,如OpenVPN、Wireguard和其他(見我們博客上的基本VPN協議清單)。另外,不是每個VPN都在網路層(L3)加密,常見的對應物被認為是SSL VPNs(見本博客後面的區別)。

什麼是IPsec VPN端口?

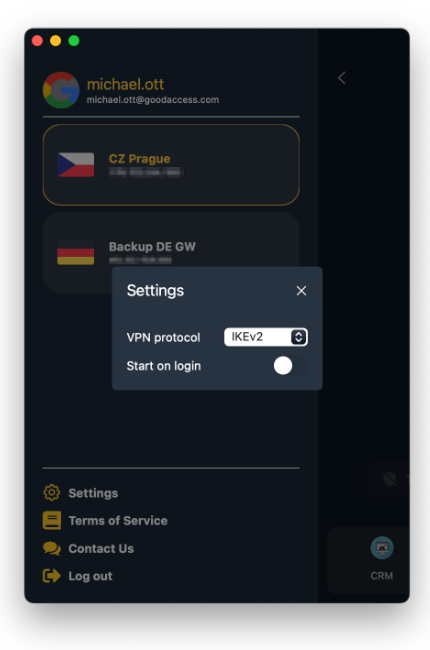

建立IKEv2連接時,IPsec默認使用UDP/500和UDP/4500埠。按照標準,連接是在UDP/500上建立的,但如果在IKE建立過程中出現源/目的地在NAT後面,則埠會被切換到UDP/4500。

IPsec VPN與SSL VPN,選擇哪一個?

在談論IPsec VPN時,與它們的附屬品--SSL VPN(安全通訊端層)進行比較也很重要。在技術、使用和優勢/劣勢方面有一些區別。

今天的SSL VPN大多使用TLS(傳輸層安全)來加密HTTPS流量。HTTPS的目的是保護發送方和接收方之間的通信內容。這可以確保任何想攔截通信的人都無法發現用戶名、密碼、銀行資訊或其他敏感性資料。然而,由於這種加密保護互聯網流覽器和伺服器之間的通信,它並不加密其他可用於追蹤用戶在互聯網上行為的資料,如IP位址、物理位置、流覽器和主機及連接網站使用的作業系統。

所有這些資訊都可以被ISP、政府看到和監控,或被企業和攻擊者濫用。為了消除這種風險,IPsec VPN是一種常用的解決方案。

IPsec VPN和SSL使用不同的技術

· IPsec VPN工作在與SSL VPN不同的網路層。IPsec VPN在網路層(L3)運行,而SSL VPN在應用層運行。

· IPsec VPN使用互聯網金鑰交換(IKE)協議進行金鑰管理和認證。IKE使用Diffie-Hellman演算法生成共用的秘密金鑰,用於加密兩台主機之間的通信。SSL VPN使用傳輸層安全(TLS)來加密通信。TLS使用公開金鑰基礎設施(PKI)進行金鑰管理。

IPsec VPN與SSL VPN的用途不同

· IPsec VPN將整個網路(網站到網站的VPN)或遠端用戶與特定的保護區(如本地網路、應用程式或雲)安全地互連。SSL VPN從主機的網路流覽器到特定的應用程式創建一個安全隧道。

IPsec和SSL VPN的優點和缺點

· 當安全是首要問題時,應選擇現代雲的IPsec VPN而不是SSL,因為它對從主機到應用/網路/雲的所有流量進行加密。SSL VPN只保護從網路流覽器到網路服務器的流量。

· IPsec VPN保護由IP位址識別的兩點之間的任何流量。SSL VPN最適合用於保護公共互聯網上的檔共用、電子郵件用戶端與電子郵件伺服器、網路流覽器與網路服務器之間的通信。

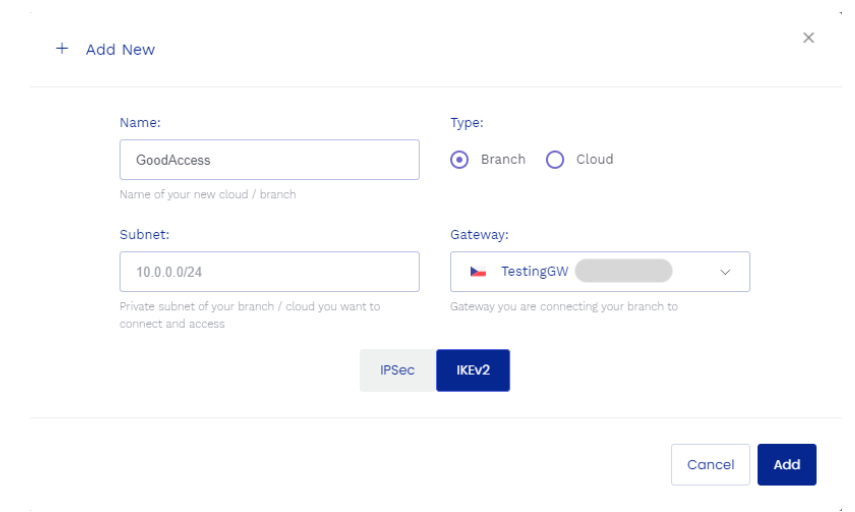

· SSL VPN被認為更容易設置和管理,因為它通常不需要像IPsec VPN那樣安裝(有時需要)一個用戶端。然而,現代雲VPN,如GoodAccess,可以自動完成絕大多數設置,並在10分鐘內啟動和運行。

· 由於使用UPD,IPsec有更好的性能結果(SSL VPN使用TCP)。

· 現代IPsec VPN可以增加額外的功能,如DNS過濾和其他安全措施。SSL VPN只有一種用途。

在IPsec VPN與SSL VPN之間進行選擇的問題與 "當大多數線上流量被加密時,你需要VPN嗎?"這一話題密切相關,我們在最近的博客中已經介紹過。

總結

有些人可能認為,隨著電子郵件、流覽器、應用程式和雲存儲中直接內置的加密技術的興起,VPN幾乎沒有必要。實際上,VPN仍能提供必要的遠端存取保護和管理,這在在家工作的員工比例如此之高以及公共雲中的IT資源和基礎設施越來越多的情況下尤為重要。

IPsec協議套件,以其久經考驗的技術和不斷的發展,是確保公共互聯網上商業通信安全的首選。在其挑戰者(如Wireguard協議)成熟之前,它將一直是現代雲VPN的基石。